2024 저널리스트를 위한 온라인 개인정보 가이드 - 출처 보호

1. 소개

많은 베테랑 저널리스트들은, 그러나 이들뿐만이 아니라, Watergate의 언급으로 우리가 갑자기 다시 사방에서 포격 당하게 되었음을 확실하게 알게 되었습니다. George Orwell의 1984와 같은 서적이 서점에 전시되었고 언론의 자유와 출판의 자유에 대한 위험은 서반구의 어두운 구름처럼 천천히 퍼져 오래된 두려움을 불러일으켰습니다.

미국 현직 대통령이 전직 대통령을 감시의 이유로 비난할 때; 중앙 US 미디어가 자신이 개최하는 기자 회견에 액세스 - 지금까지 항상 부여되고 당연한 것으로 여겨졌던 - 하는 것을 막을 때; 끊임없이 미디어가 국가의 가장 큰 적이라고 비난할 때, SNL에 관한 자기 연민의 트윗과 함께 Nixon 대통령의 기억이 더 많이 떠오르고 John McCain과 같은 공화당 상원 의원 조차도 민주주의의 미래에 대한 두려움을 나타내는 것은 당연한 일입니다.

그리고 0McCain은 혼자가 아닙니다. 제가 최근에 대화를 나눈 많은 저널리스트들은 출판의 자유 앞에 놓여있는 것에 대한 우려를 나타 냈습니다. - “Donald Trump가 NSA를 제어한다” - 라고 말해도 거짓말쟁이로 몰리지 않을 때, 어떤 것도 가능할 것입니다. CIA의 최근 소식에 따르면, 누군가 암호화를 풀 인내심이 있다면 거의 모든 암호화 시스템이 손상될 수 있다고 합니다 - 여러분은 자신의 스마트 TV 앞 소파에도 편안하게 앉아 있을 수 없는 완전한 반이상향의 세계를 향해 나아가게 됩니다.

좋은 소식은 그럼에도 불구하고 누군가 여러분의 이메일, 발신 문자 메시지 또는 전화 통화를 가로챌 수 없게 하는 것이 가능하다는 것입니다. 여러분께서는 여러분의 정보원을 밝히고 여러분께 공개된 정보를 원하는 사람의 삶을 훨씬 더 어렵게 만드는 조치를 취하실 수 있습니다. 물론, 여러분의 개인 정보, 정보원의 익명성 그리고 데이터 안전성 보호를 위해 취하는 노력의 정도는 해킹 또는 스파이 같은 실제 위협의 가능성에 비례해야 합니다.

NSA와 영국 GCHQ의 운영 범위를 밝히는데 도움을 준 전 NSA 계약자인 Edward Snowden의 정보원인 Washington Post의 Barton Gellman은 그의 인터뷰 담당자인 Tony Loci에게 “자신의 정보를 디지털 방식으로 보호하기 위한 조치를 취하지 않으면, 정보원의 신원을 밝히거나 발언을 포기하지 않을 것이라는 구식 약속은 아무런 의미가 없다”고 말했습니다. AAP, Washington Post 그리고 USA Today에 대한 미국의 사법 제도를 다루었으며 정보원의 신원을 밝히는 것을 거부했다는 이유로 법정 모독죄로 고발된 Loci 자신도 아마 이를 지지할 것입니다.

그래서 저널리스트의 정보원과 데이터를 안전하게 보호하기 위해 행해야 할 일은 무엇일까요? 대략적으로, 그러한 팁은 다음과 같은 카테고리 내에 속하는 것으로 설명될 수 있습니다:

- 장치에 설치된 애플리케이션 및 기능을 보호하세요- 이것은 “공격 표면”을 줄이는 것으로 알려져 있습니다. 즉, 설치된 앱을 최소한으로 제한, 신뢰할 수있는 출처에서만 앱 설치, 최소한의 권한을 필요로 하는 앱 선택, 시스템 완전히 패치 및 업데이트, 장치에 최대한 많은 보안 제어 (최근 모범 사례 백서 기준) 보유.

- 장치 및/또는 환경을 분리하세요- 예를 들어, 파일 검사 또는 선불 모바일 장치 사용을 위한 컴퓨터의 물리적 분리.

- 디지털 세계와 현실 세계 모두에서 신중하게 행동하세요- 이것은 소프트웨어와 관련이 적으며 보다 상식에 관련된 것입니다: 예를 들어, 컴퓨터에 저장된 어떠한 앱이나 문서 그리고 클라우드에 저장된 모든 것에 절대로 정보원의 이름을 적어두지 마세요.

2. 정보원과의 커뮤니케이션과 민감한 데이터 보호

정보원과 커뮤니케이션 시 그리고 정보원에게서 얻은 민감한 정보를 저장할 때 할 수 있는 일을 나열하는 것부터 시작해봅시다:

- 유명한 이름을 조심하세요: 대기업의 암호화 시스템과 심지어 유명한 운영 시스템(독점 소프트웨어)도 그들의 출신 국가(적어도 미국과 영국)의 비밀 서비스에 액세스할 수 있는 은밀한 방법을 보유하고 있다고 가정됩니다. 보안 전문가인 Bruce Schneier가 여기>에서 그에 대해 설명합니다.

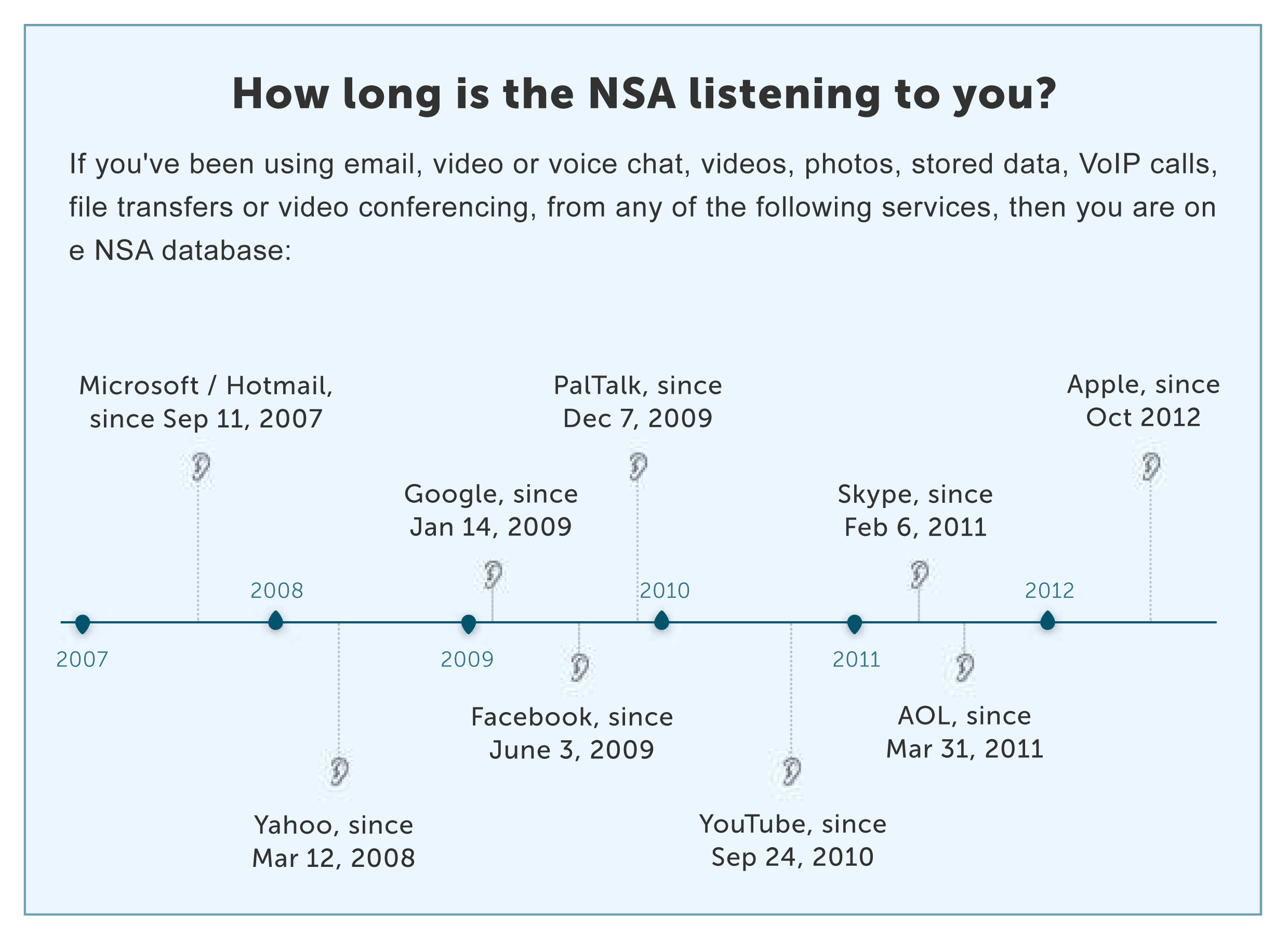

- 항상 모든 것을 암호화하세요: 보안 전문가는 간단한 계산을 사용하여 다음과 같은 요지를 분명히 했습니다: (NSA와 같은 정보 기관에 대한) 여러분의 파일 암호 해독 비용을 증가 시키면, 자동으로 여러분을 따르는데 소요되는 노력의 정도도 증가하게 됩니다. 여러분께서 Chelsea Manning, Julian Assange 또는 Edward Snowden이 아니시라면 혹은 트럼프 타워 아파트 주변의 적극적인 감시 활동에 관여하지 않으신다면, 여러분의 암호화된 커뮤니케이션의 암호 해독을 포기할 것입니다. 그리고 여러분의 노력에도 불구하고 누군가가 여러분을 추적하기로 결정한다고 해도, 여러분께서 가장 널리 사용되는 암호화 방법인 PGP나 openVPN 같은 도구 (VPN은 미국 정부 자체에 의해서도 사용됩니다) 및 AES (Advanced Encryption Standard)와 같은 강력한 암호화를 사용하신다면 엄청나게 머리가 아플 것입니다. 그러나, 방탄 보안을 원하신다면, AES 암호화 방법 이상의 것이 필요할 것입니다. 추신. 여러분의 정보가 NSA의 손에 들어간 해가 궁금하시면, 여기에서 확인하시기 바랍니다.

- 전체 디스크 암호화를 수행하세요: 이것은 여러분의 컴퓨터 또는 휴대 전화가 누군가의 손에 들어갈 경우에 대비하여 수행됩니다. 전체 디스크 암호화는 FileVault, VeraCrypt 또는 BitLocker를 사용하여 수행하실 수 있습니다. 컴퓨터를 (종료 또는 최대 절전 모드가 아닌) "절전 모드"로 설정하는 것은 공격자가 이 방어를 우회하도록 할 수 있습니다. 여기에서, Mika Lee는 노트북을 암호화하기 위한 완벽한 가이드를 제공합니다.

- 정보원과 전화 통화하지 마세요: 모든 전화 회사는 발신자 및 수신자의 번호뿐만 아니라 전화가 걸렸을 때의 장치 위치와 관련된 데이터도 저장합니다. 미국 및 다른 여러 국가에서는 법률로 소유하고 있는 등록된 통화 정보를 공개하도록 요구합니다. 무엇을 할 수 있을까요? 보안을 위해 반복적으로 테스트되는 Signal 앱과 같은 보안 통화 서비스를 사용하셔야 합니다. 이는 정보원과 편집자 모두가 앱을 다운로드해야한다는 것을 의미할지도 모르지만, 이 과정은 몇 분 밖에 걸리지 않습니다. 여기에서 사용법에 대한 가이드를 확인하세요. 단순히 구조를 배우기 위해, 얼마나 많은 비-저널리스트 친구들이 거기에 시간을 할애하는지 확인하세요. 정보원과 커뮤니케이션하는 중요한 미팅에 휴대 전화를 가져가지 마시기 바랍니다. 일회용 기기를 구입한 후 사전에 정보원에게 번호를 전달하는 방법을 이용하세요. 정보원 또한 일회용 안전 장치가 필요합니다. 당국은 모바일 네트워크 신호를 통해 여러분의 움직임을 추적할 수 있으므로, 정보원이 앉아있는 카페에서 여러분을 찾는 것을 보다 어렵게 만드셔야 합니다. 이 규칙을 지키지 않으시면, 모든 지방 당국은 여러분의 미팅 시간에 카페의 보안 카메라로 촬영한 비디오를 (합법적으로) 요청할 수 있습니다.

- 보안 메신저를 선택하세요: 법 집행 기관은 여러분의 전화 통화(모바일 통화 및 유선 통화)를 모니터링 할 수 있으며 각각의 SMS는 이를 가로채는 사람들에게 완전히 공개됩니다. 따라서, 통화 간 안전을 유지하는 메신저를 사용하시기 바랍니다: (비록 Telegram과 WhatsApp 웹 앱은 한 번 손상된 뒤 수정되었지만) 이미 위에서 언급드린 Signal과 Telegram이 가장 안전한 것으로 간주됩니다. 일부 전문가에 따르면, SMSSecure, Threema 및 심지어 Whatsapp 사용을 고려하실 수도 있습니다. Signal Protocol은 실제로 WhatsApp, Facebook Messenger 및 Google Allo에 구현되며, 그들을 이용하여 대화를 암호화합니다. 그러나, Signal과 WhatsApp와 달리 Google Allo와 Facebook Messenger는 기본값으로 암호화하지 않으며 대화가 암호화되지 않았음을 사용자에게 알리지도 않습니다 - 그러나 옵션 모드에서 종단 간 암호화를 제공합니다. Facebook 메신저와 WhatsApp는 둘 다 Facebook가 소유하고 있음을 명심하시기 바랍니다. Adium과 Pidgin은 OTR(Off the Record) 암호화 프로토콜 및 Tor(웹 최고의 암호화 브라우저로 나중에 더 자세히 설명드리겠습니다)를 지원하는 가장 인기있는 Mac 및 Windows 인스턴트 메시징 클라이언트입니다(여기에서 Adium에서 Tor를 사용하는 방법을, 그리고 여기에서 Pidgin에서 Tor를 사용하는 방법을 확인하세요). 당연히, Tor Messenger 자체를 사용하실 수도 있으며, 아마도 이것이 가장 안전할 것입니다. 문자 메시지에 관한 두 가지 최종 정보: 제가 이에 대해 논의해온 사이버 보안 전문가는 문자가 암호화되어있다는 가설을 세우셔야 하지만, 현 시점에서 특정한 두 사람이 이야기하고 있다는 사실은 눈에 띄지 않을 것이라고 말합니다.

두 번째 정보는 여러분의 휴대 전화가 누군가의 손에 들어갔을 경우 메세지가 노출되는 것을 피하기 위해 휴대 전화의 메세지를 삭제해야 함을 기억하셔야 한다는 것입니다(비록 이는 법의학 수사를 견디기엔 충분하지 않습니다).

두 번째 정보는 여러분의 휴대 전화가 누군가의 손에 들어갔을 경우 메세지가 노출되는 것을 피하기 위해 휴대 전화의 메세지를 삭제해야 함을 기억하셔야 한다는 것입니다(비록 이는 법의학 수사를 견디기엔 충분하지 않습니다). - 조직 채팅을 사용하지 마세요: Slack, Campfire, Skype 및 Google Hangouts을 비공개 대화에 사용하시면 안됩니다. 이들은 침입 당하기 쉬우며, 법원의 공개 요청 및 직장의 법적 문제 해결을 위해 노출됩니다. 그러므로, 정보원과 대화할 때뿐만 아니라 반드시 신원이 감춰져야 하는 정보원에게서 받은 정보를 전달하기 위해 동료, 편집자 같은 사람과 대화할 때도 사용하지 않는 것이 가장 좋습니다. Jitsi 같은 수 많은 유명 VoIP 서비스에는 채팅 기능이 내장되어 있으며 그 중 일부는 Skype의 기능 대부분을 제공하도록 설계되어있으므로, 훌륭한 대안이 될 수 있습니다.

- 극단적인 경우, Blackphone 사용을 고려하세요. 웹 서핑, 통화, 문자 메시지 및 이메일을 완벽하게 보호하기 위해 분투하는 이 휴대 전화는 정부를 무너뜨릴 생각이 있으시거나 비밀 군대 파일을 게시하실 준비 중이시라면 일반 휴대 전화를 대체할 수 있는 최고의 도구일 것입니다. 방탄 조끼도 유용하게 사용하실 수 있습니다. 아니면, 휴대 전화 없이 시도하시거나 휴대 전화 RFID 신호-차단 가방을 선택하시기 바랍니다. 지어 Blackphone이라도 IMEI(모바일 휴대 전화의 ID)를 통해 추적될 수 있습니다.

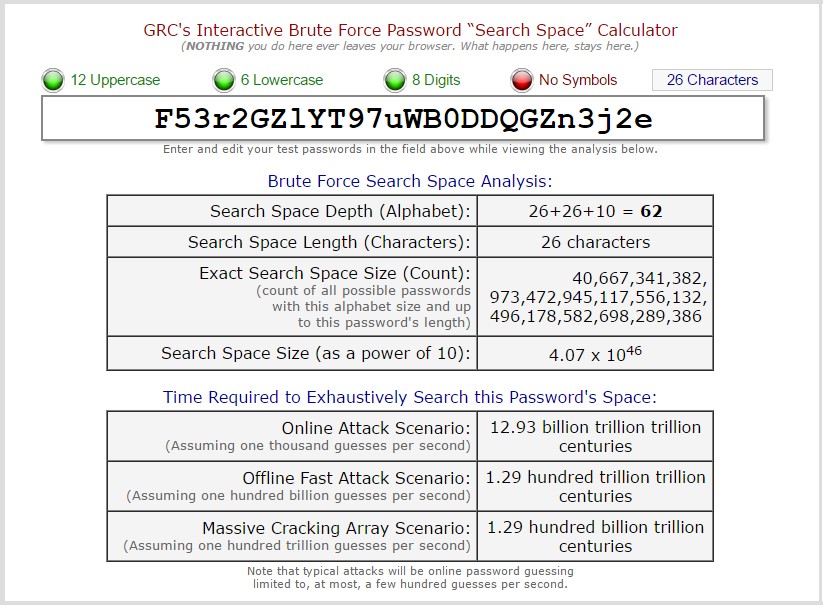

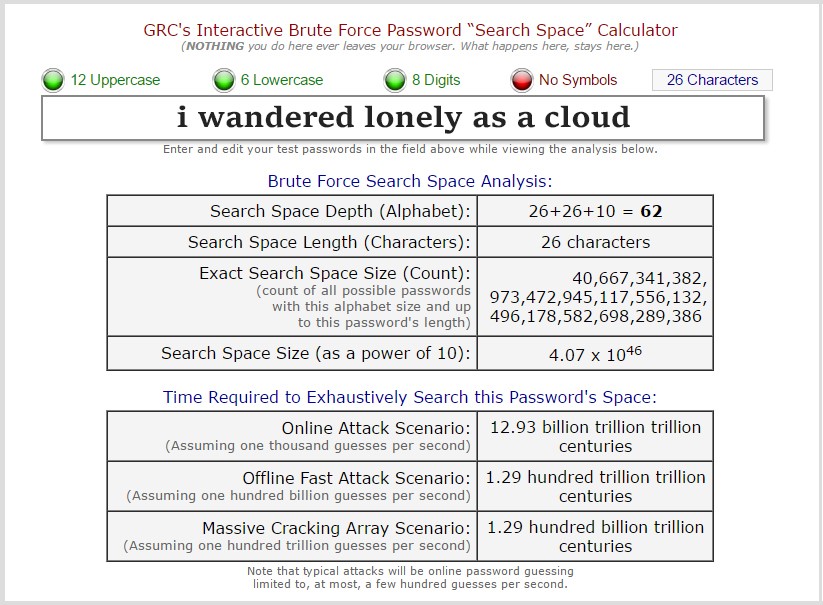

- 컴퓨터 데이터를 보호하세요: 일반 비밀번호를 푸는 것은 매우 쉽지만, 패스프레이즈를 푸는 데는 수년이 걸릴 수 있습니다 - 예를 들어, 랜덤 단어 조합. LastPass, 1Password 및 KeePassX 같은 안전한 비밀번호 관리 도구의 사용을 권장합니다. 수 많은 비밀번호 대신 하나의 비밀번호만 기억하시면 됩니다. 그러나, 이메일과 같은 중요한 서비스를 처리하실 때는 비밀번호 관리자에 의존하지 마시기 바랍니다: 해당 비밀번호를 기억하세요. journalism.co.uk의 Alastair Reid와의 인터뷰에서, 정보 보안 전문가인 Arjen Kamphuis는 암호화된 하드 드라이브, 보안 이메일 및 노트북 잠금 해제에 대해 20 자 이상의 비밀번호를 선택해야 한다고 권고했습니다. 물론, 비밀번호가 길수록 풀기가 더 어렵습니다 - 그러나 기억하기도 어려워집니다. 이것이 바로 패스프레이즈의 사용을 추천하는 이유입니다. "좋아하는 시의 한 부분 등 어떤 것이든 좋습니다.", "아홉 살 때 쓴, 다른 누구도 알지 못하는 글귀가 될 수도 있습니다."라고 Kamphuis는 말했습니다. Reid는 Gibson Research Corporation의 비밀번호 강도 계산기를 사용한 계산을 통해 이를 보고했습니다: 랜덤 비밀번호 생성기가 생성한 "F53r2GZlYT97uWB0DDQGZn3j2e"와 같은 비밀번호는 매우 강력하게 보이며, 실제로도 그렇습니다. 소프트웨어가 초당 수십억 개의 비밀번호를 추측하더라도 모든 조합을 시도해보려면 1 조 2,400 억년이 걸립니다.

비밀번호와 패스프레이즈 사이의 강도 차이를 보여주는 GRC.com "I wandered lonely as a cloud"라는 문구는 기억하기가 훨씬 쉽고 더 안전하며, 모든 가능성을 다 시도해보려면 1 조 2,400 억년이 걸린다고 언급했습니다. 음, 틀림 없을 것입니다.

비밀번호와 패스프레이즈 사이의 강도 차이를 보여주는 GRC.com "I wandered lonely as a cloud"라는 문구는 기억하기가 훨씬 쉽고 더 안전하며, 모든 가능성을 다 시도해보려면 1 조 2,400 억년이 걸린다고 언급했습니다. 음, 틀림 없을 것입니다. - 이중 인증도 좋은 아이디어입니다. 정기적인 2 단계 인증에서 비밀번호를 이용하여 로그인한 뒤 문자 메시지를 통해 스마트폰으로 두 번째 코드를 수신합니다. 유비키와 하드웨어 토큰을 사용하여 컴퓨터의 민감한 파일을 안전하게 보호하실 수 있습니다. 더 자세한 내용은 비밀번호 보안을 위한 7 가지 황금률을 참고하세요.

- 의심스러운 파일/첨부 파일을 검사하기 위한 컴퓨터를 지정하세요: 멀웨어 및 스파이웨어를 배포하는 가장 쉬운 방법은 USB, 첨부 파일 또는 이메일 링크를 통해 설치하는 방법입니다. 그러므로 격리된 상태에서 이러한 위협 요소를 검사하기 위해 한 대의 에어갭 컴퓨터를 사용하시는 것이 좋습니다. 이 컴퓨터를 사용하여 자유롭게 USB를 사용하고 인터넷에서 파일을 다운로드하실 수 있지만, 해당 파일을 일반 컴퓨터로 파일을 전송하거나 해당 USB를 다시 사용하지 마시기 바랍니다.

- 보안 컴퓨터 구입 방법: 보안 전문가인 Arjen Kamphuis는 2009 년 이전 IBM ThinkPad X60 또는 X61을 구입할 것을 추천합니다. 이들은 저급 소프트웨어를 대체할 수 있는 현대적 소프트웨어 시스템을 갖춘 아주 약간 현대적인 노트북입니다. 그리고 배달 중에 누군가 가로챌 수 있기 때문에, 온라인에서 컴퓨터를 구입하여서는 안 됩니다. Kamphuis는 중고 상점에서 현금을 주고 구입할 것을 추천합니다. 또한 모든 연결을 폐기해야 한다고 지적합니다: 모든 이더넷, 모뎀,와이파이 또는 블루투스 기능을 제거하세요. 개인적으로, 저는 그러한 컴퓨터를 신뢰하지 않는 보안 전문가를 알고 있습니다.

ThinkPad X60.온라인에서 구입하지 마세요 - 정보원을 교육하세요: 귀중한 오리지널 정보가 여러분께 도달했을 때에는 이미 너무 늦었을 수 있습니다. 여러분의 정보원이 증거의 흔적을 남긴 채 가능한 모든 실수를 저질렀을지도 모릅니다. 그러나 여러분께서 정보를 획득했을 때 정보를 안전하게 보호하는 것 외에도, 여러분의 정보원에게 정보를 숨기는 방법을 가르쳐야 합니다: 정보를 안전하게 저장하고 안전한 장치를 통해 안전하게 커뮤니케이션하시기 바랍니다. 대부분의 사람들은 민감한 정보를 다루는 방법을 알지 못하며, 일반적으로 여러분과 연락을 취하는 순간 어떻게 해야할지 잘 모릅니다.

- 문서 수신을 위해 지정된 보안 시스템을 사용하세요: Dropbox나 Google Drive를 덜 인기있지만 더 안전한 것으로 교체하세요. 예를 들어, SecureDrop은 익명의 정보원으로부터 파일을 받고 안전하게 검사 및 확인할 수 있도록 지정된 시스템입니다. Edward Snowden은 Dropbox를 "개인 정보에 적대적"이라고 설명하고 그 대신 Spideroak를 추천했습니다. OnionShare는 파일을 손쉽게 익명으로 전송할 수 있는 또 다른 무료 서비스입니다.

- 메모하지 마세요: 노트북, 휴대 전화, 컴퓨터 또는 클라우드의 캘린더 또는 연락처 목록 어디에도 정보원 이름, 이니셜, 전화 번호, 이메일 또는 메신저 사용자명을 기록하지 마세요. 그냥 하지마세요.

- 시각적 추적: 중요한 미팅으로 이동할 때, 대중 교통을 사용하지 마시고 정보원도 그렇게 하도록 안내하세요. 또한 여기 저기 비디오 카메라가 있는 현대적인 쇼핑몰과 같은 장소도 피하시기 바랍니다.

- 소셜 미디어를 피하세요: 어떤 사람들은 급진적인 익명성을 선호합니다. 어떤 이유로든, 모든 소셜 미디어에 프로필을 남기지 않고 지구상에서 완전히 사라지게 하려면 계정을 완전히 삭제하셔야 합니다. 이는 모든 정보가 저장된 채 다시 활성화될 수 있는 상태인 '비활성화'와는 다릅니다.

- 해커와 친구가 되세요: 이렇게하면 큰 실수를 피하고, 시간을 절약하실 수 있으며, 기술 경쟁에 대한 최신 정보를 얻으실 수 있습니다.

- 결제 수단: 모든 것을 현금으로 결제하시고 Bitcoin 사용을 고려하세요 - 익명으로 구입하세요 (그 목적을 위해 이 Business Insider를 사용하세요) – 그리고 허용되는 경우, Darkcoin를 사용하세요. 온라인 상점의 선불 신용 카드를 이용하실 수 있습니다.

- 현명하게 메모하세요: 종이 조각에 정보를 적어 두셨다면, 그것을 파괴하시기 바랍니다. 주머니 아래쪽에 구겨진 종이도 잊지마세요.

3. 온라인 익명화 방법

정보원과의 커뮤니케이션을 보호하고 갖고 계신 민감한 데이터의 위반 가능성을 막는 것 이외에도, 브라우징 시 추적을 피하셔야 합니다. 온라인 습관은 여러분께서 작업하고 계신 이야기를 공개하거나 그에 대한 힌트를 제공할 수 있으며, 심한 경우 정보원의 신분을 공개하거나 그에 대한 힌트를 제공할 수 있습니다. 다음은 안전하게 넷을 서핑하고 이메일 계정을 보호할 수 있는 황금률입니다:

- 비공개 브라우징 모드: 웹 서핑 시 익명성을 유지하는 두 가지 기본 방법이 있습니다. 첫 번째는 가장 기본적이고 대중적이지만 불충분한 방법으로 비공개 모드로 정보를 브라우징하는 것인데, 대부분의 브라우저에서 허용되는 옵션입니다. 인터넷 브라우징 기록이 저장되지 않으며, HTTP 쿠키와 같은 광고주가 사용하는 기본 추적 기술이 자세한 프로필을 생성하는 것을 막습니다. 그러나 이 방법은 사생활을 갖는데 더 좋은 방법입니다: 기본적으로 여러분의 컴퓨터에 액세스할 수 있는 가족 구성원으로부터 여러분의 인터넷 브라우징 기록을 숨깁니다. 여러분의 IP 주소는 계속 모니터링되며 여러분께서 방문하신 모든 사이트에 관한 정보는 여전히 여러분의 ISP에 노출됩니다.

- 대체 브라우저 사용: 사용자 개인 정보 보호에 중점을 둔 Dooble, Comodo Dragon 또는 SRWare Iron 같은 브라우저는 기능이 제한적입니다. 이러한 브라우저가 제공하는 비슷한 수준의 개인 정보 보호는 단순히 쿠키(여러분께서 방문하신 웹사이트에 의해 여러분의 시스템에 다운로드된 코드로, 여러분의 활동을 모니터링하고 때때로 여러분께서 소비하는 컨텐츠를 따릅니다)를 삭제함으로써 얻을 수 있습니다; 익명성을 유지하는 또 다른 방법은 브라우저의 위치 설정을 무력화하고 익명성을 달성하기 위한 다양한 기능을 설치하는 방법입니다. 모든 쿠키가 효과적으로 비활성화되었는지 확인하기 위해 플래시 쿠키를 다루는 앱인 CCleaner를 사용하실 수 있지만, 이러한 브라우저는 모두 완전하게 암호화되어있지 않습니다. 종합적인 개인 정보 보호를 보장하는 유일한 표준 브라우저는 Tor browser입니다. Tor는 예쁘지 않고 느리지만, 여러분과 여러분의 정보원을 보호해줍니다. 다음 섹션에서 Tor에 대해 더 자세히 설명드리겠습니다.

- TOR: 미 해군에 의해 개발된 이 "악명 높은" 브라우저를 사용하여 숨겨진 네트워크에서 작업하고 비공개 커뮤니케이션을 수행하실 수 있으며 웹 사이트를 익명으로 설정하실 수 있습니다. Torproject.org에서 다운로드 받을 수 있는 Tor 브라우저를 사용하면 여러분의 인터넷 활동을 모니터링하는 것이 매우 어려워지며 정부 또는 ISP가 여러분의 위치를 정확하게 파악할 수 없습니다. 유일한 단점은 때때로 속도가 느리고 약간 번거롭다는 점입니다 - 하지만 이는 목표 사이트에 도착하기 전 Tor가 전 세계 3 개의 암호화된 랜덤 릴레이를 통해 라우팅하기 때문입니다. 여러분의 이웃이 수상한 인물일 수도 있다는 것을 명심하셔야 합니다. Tor와 관련된 또 다른 옵션은 개인 정보 보호에 중점을 둔 보안 운영 체제인 Whonix를 다운로드 받는 것입니다. 이는 Tor에 대한 액세스 게이트 역할을 하며, 오직 Tor 사이트 및 사용자와의 연결만 허용합니다. 하지만 가장 인기있는 Tor OS는 Tails (The Amnesiac Incognito Live System)입니다. Tails은 USB 스틱이나 DVD로 부팅할 수 있으며 모든 정보를 익명으로 처리합니다. Edward Snowden은 이 소프트웨어의 팬입니다. Qubes는 Whonix를 지원하는 또 다른 OS로 Snowden에 의해 권장됩니다.

- 대체 검색 엔진: 가장 인기있는 검색 엔진인 Google은 검색 결과를 최적화하기 위해 검색 기록을 저장합니다. 이 개인화를 중지하시려면 Search Tools > All Results > Verbatim를 클릭하셔야 합니다. 아니면 www.google.com/history에서 자신의 Google 계정에 로그인한 뒤, 이전 검색 목록을 찾고 'Remove Items' 버튼을 클릭하여 제거하실 항목을 선택하시기 바랍니다.

DuckDuckGo 정보를 저장하지 않는 검색 엔진그러나 완전히 모니터되는 것을 피하시려면, DuckDuckGo 같은 검색 엔진을 사용하시는 것이 좋습니다. Google을 포기하는 것이 어려우실 경우, 적어도 URL 추적기를 막기 위해 Searchlinkfix를 다운로드 받으시기 바랍니다. - "단기" 컴퓨터 메모리 직접 치료: 서핑 모니터링 옵션을 무력화하는 또 다른 방법은 DNS (domain name system) 캐시를 삭제하는 방법입니다. 삭제는 운영 시스템에서 간단한 명령을 사용하여 수행됩니다. 라우터에 캐시가 있는 경우, 라우터 재부팅 (때때로 DNS 캐시 보유) 또는 컴퓨터 재부팅으로 각각의 DNS 캐시를 모두 재부팅하실 수 있습니다.

- HTML 웹 스토리지 피하기 : 웹 스토리지는 HTML5에 내장되어 있으며 쿠키와 달리 저장된 정보는 모니터링 또는 선택적으로 제거될 수 없습니다. 웹 스토리지는 기본적으로 사용하도록 설정되어 있으므로, Internet Explorer 또는 Firefox를 사용하시는 경우 간단히 비활성화하시기 바랍니다. 또한 Chrome용 애드-온인 를 사용하여 저장된 정보를 자동으로 제거하실 수도 있습니다.

- VPN 사용: 이미 언급한 바와 같이, 여러분의 ISP는 여러분께서 서핑하시는 사이트를 모니터링할 수 있으며 여러분을 도청하고 싶어하는 사람도 여러분의 커뮤니케이션을 가로챌 수 있습니다. 모든 수신 및 발신 커뮤니케이션을 보호하시려면, VPN 사용이 중요합니다(자세한 설명을 보시려면 여기를 클릭해주세요). VPN은 모든 커뮤니케이션을 암호화하므로 ISP나 비밀 서비스 혹은 여러분께서 좋아하시는 커피숍 와이파이 주변에 있는 해커가 여러분께 이메일을 보낸 사람, 여러분께서 사용하신 서비스 등을 알 수 없게 합니다. 예를 들어, 미국 이외의 지역에서 전체 Netflix 영화 카탈로그를 보고 싶은 분들께는 VPN 사용이 매우 일반적이지만, 모든 VPN이 저널리스트께 적합한 것은 아닙니다. 저널리스트용 VPN은 가장 빠르거나 최고의 지원이 제공 될 필요는 없지만 VPN 로그를 유지하지 않는 것이어야 합니다 - 이는 여러분이 누구인지, 어떤 사이트를 방문했는지 등을 파악할 수 없음을 의미합니다. 안전한 VPN은 정보 네트워크가 정보를 수집하고 다른 정보 네트워크와 수집한 정보를 공유할 수 있는 "14 개의 눈" 국가 중 한 곳(무엇보다도 미국)에 위치하지 않는 회사에 의해 제공되어야 합니다. 따라서 구 소련 국가의 영토에 위치한 VPN 회사가 유리합니다. 구 소련 국가의 법원은 자국 시민 또는 외국 국적자와 관련하여 현지 회사에 의해 수집된 정보를 검색하기 위한 명령을 쉽게 내지 않습니다. 여기에서 개인 정보 보호와 관련하여 눈에 띄는 5 가지 VPN 서비스 목록을 확인하실 수 있으며 이들은 모두 "14 개의 눈" 국가 밖에 위치합니다. 그런데, 정부가 VPN에 의해 보호되는 트래픽을 찾아다닌다 하더라도 여전히 TorGuar 같은 스텔스 VPN을 사용하여 정부의 적극적인 검열 또는 단순한 감시 같은 도전에 직면하실 수 있습니다. Tor 및 VPN은 누군가가 여러분을 프로파일링하기 위해 여러분의 브라우징 기록을 검색하려고 할 때 완벽한 보호 기능을 제공합니다.

- DNS 유출 수리: DNS 트래픽이 여러분의 신원을 암시할 수 있으므로, VPN을 사용한다고해서 여러분이 완전하게 보호되는 것은 아닙니다. DNSLeakTest.com은 그러한 유출을 감지할 수 있게 해줍니다. 테스트 결과 DNS가 여러분의 VPN에 속한다는 것을 나타내면 긴장을 풀으셔도 되지만, DNS가 여러분의 ISP에 속한다는 것을 나타내면 제대로 익명화되지 않은 것입니다. 이 경우, 여기에서 취하실 수 있는 조치를 확인하시기 바랍니다.

- 가상 컴퓨터. 이 멋진 속임수는 사실 운영 시스템의 앱으로 작동하는 두 번째 (가상) 컴퓨터입니다. 앞서 권장드린 격리된 컴퓨터와 유사한 방식으로 링크를 열거나 파일을 다운로드 받으시면, 컴퓨터가 멀웨어 또는 스파이웨어에 노출 될 위험이 적습니다. VirtualBox와 같은 가상화 소프트웨어는 안전한 운영 시스템을 사용하여 열셔야 합니다. 파일 다운로드는 가상 컴퓨터 인터넷 연결이 종료 된 상태에서 수행됩니다; 파일을 사용하신 후 해당 파일을 삭제하셔야 합니다 - 상대에 따라 해당 컴퓨터와 함께 파일을 삭제하셔야 할 수도 있습니다.

HMA 프록시 서버. 당신이 내 것을 숨기면, 나도 당신 것을 숨기겠어요

- 프록시 서버: 가상 컴퓨터의 경우와 마찬가지로, 이 활동도 또 다른 "영역"으로 이동하여 감시 및 기타 공격으로부터 안전하게 유지하실 수 있습니다. 사실, 프록시 서버는 사용자의 IP 주소를 자체 IP 주소로 대체하여 사람들이 사용자가 다른 나라에 있다고 생각하도록 착각하게 만듭니다. HideMyAss.com/proxy, Psiphon (오픈 소스) 및 JonDonym은 모두 유사한 서비스를 제공합니다. 일부 전문가는 높은 수준의 보안을 위해 VPN 및/또는 Tor와 함께 사용해야한다고 말합니다. 그렇지만, 제가 알고 있는 일부 전문가들은 Tor를 사용하다 보면 어쨌든 안전을 확보할 수 있다고 주장합니다.

- 보안 수준을 강화하는 세 가지 추가 확장 프로그램: 여러분께서 운영하는 인터넷 프로토콜이 https secure인지 확인하시려면, Tor Project에 자금을 지원하는 기관 중 하나인 Electronic Frontier Foundation (EFF)에서 만든 HTTPS Everywhere라는 확장 프로그램을 설치하시기 바랍니다. 이 확장 프로그램은 많은 사이버 전문가에 의해 권장됩니다; 방문 웹사이트가 보안 프로토콜을 사용하도록 보장합니다. 보안 프로토콜은 분명히 어떤 것에 대한 보험 정책이 아니지만, 암호화되지 않은 프로토콜보다는 낫습니다. 두 번째 유형의 확장 프로그램은 자바스크립트가 웹사이트로 드러내는 데이터를 제어합니다(브라우징 경험 향상을 위해). 두 가지 인기있는 옵션은 ScriptSafe와 NoScript입니다. 또 다른 확장 프로그램은 Ghostery 브라우저입니다. 이 확장 프로그램은 2,000 개의 회사 중 누가 여러분을 따르고 있는지를 밝혀 내고 원치 않는 회사를 차단할 수 있게 해줍니다. 이것은 좋은 기능이지만, 아마도 NSA를 이런 방식으로 차단할 수는 없을 것입니다. EFF에 의한 프로젝트인 Privacy badger도 유사하게 작동합니다.

4. 이메일 보안

이메일을 어떻게 보호해야 할까요? 이메일의 기밀 유지 문제는 보다 어렵습니다. Google과 Microsoft는 필요할 경우 정부 기관에 여러분의 이메일을 공개합니다. 여러분께서는 무엇을 하셔야 할까요?

- 안전 확장 프로그램: Yahoo와 Google 같은 일반적인 웹 메일 서비스를 사용한다고 가정할 때, 가장 간단한 옵션은 브라우저 플러그인인 Mailvelope를 설치하고 수신자도 그렇게 하도록 하는 것입니다. 이 확장 프로그램은 간단히 이메일을 암호화 (및 암호 해독)합니다. 이와 유사하지만 Gmail에만 제한된 확장 프로그램인 SecureGmail도 비슷한 작업을 수행합니다. 이 확장 프로그램을 거친 이메일은 암호화되어 Google에 의해 암호가 해독될 수 없습니다. 또 다른 가능성은 Firefox 확장 프로그램을 통해 쉽게 할 수 있는 “Encrypted Communication”입니다. 이를 위해서는 수신자가 액세스할 수 있도록 하는 비밀번호가 필요합니다 - 그러나 절대로 이메일로 비밀번호를 전송하지 마세요.

- 보안 이메일 제공 업체: Hushmail은 일반적으로 사용되는 네트워크보다 더 나은 보안을 제공하는 이메일 서비스의 예제이지만, 법원 명령에 따라 미국 정부에 이메일을 공개할 수 있으며 IP 주소를 기록합니다. 비슷한 기능과 보안 수준을 갖춘 또 다른 이메일 서비스는 Kolab Now인데, 이 서비스는 스위스에서만 독점적으로 데이터를 저장하는 것을 자랑스럽게 생각합니다.

- 일회용 이메일 주소 (DEA's): 이것은 특정 목적을 위해 생성된 이메일로, 완전히 익명이며 사용 직후 삭제됩니다. 스팸을 피하기 위해 다양한 서비스에 등록 할 때 일반적으로 사용되는 이 솔루션은 익명성을 유지하기 위한 훌륭한 솔루션입니다. 그러나 보안이 아주 강력하지 않으므로, 저널리스트가 정보원과 커뮤니케이션하는데 사용하는 것은 좋지 않습니다. 수십 가지 임시 이메일이 있지만, 예를 들어 British Guardian은 Guerrilla Mail과 Mailinator를 추천했습니다. Tor 브라우저에서 Guerrilla Mail을 사용하면 그들은 여러분의 이메일 주소로 여러분의 IP 주소에 연결할 수 없습니다. 마찬가지로, Tor 브라우저에서 GnuPG 같은 이메일 암호화 소프트웨어를 사용하면 모든 보안을 유지하실 수 있습니다. 이제 이메일 암호화에 대해 이야기해봅시다.

- 메일 암호화: Wired는 EFF 및 First Look Media에서 일했던 개인 정보 보호에 중점을 둔 기술 전문가인 Micah Lee의 추천을 받았습니다(Lee가 Edward Snowden과 가진 인터뷰를 여기에서 확인하세요): 웹메일로 메시지를 암호화하는 것은 어려울 수 있습니다. 종종 사용자가 메시지를 복사하여 텍스트 창에 붙여 넣게한 뒤 PGP를 사용하여 메시지를 스크램블 및 언스크램블합니다 (PGP - Pretty Good Privacy - 데이터 통신을 위한 암호화 개인 정보 보호 및 인증을 제공하는 암호화 프로그램). 이것이 바로 Lee가 Riseup.net, Mozilla 이메일 앱 Thunderbird, 암호화 플러그인 Enigmail 및 Tor를 통해 메시지를 라우팅하는 TorBirdy라는 플러그인과 같은 개인 정보 보호에 중점을 둔 이메일 호스트를 사용한 다른 이메일 설정을 제안하는 이유입니다. journalism.co.uk의 Kamphuis과의 인터뷰에서 Reid는 Greenwald가 처음에 이메일 암호화에 대한 Snowden의 지침을 무시했기 때문에 NSA 스토리를 거의 잃어버릴 뻔했다고 지적했습니다. 다시 말해서, 역사에 한 획을 그을 스토리를 원하신다면 보안을 유지하는 것이 당연합니다. Kamphuis는 PGP가 신뢰할 수 있다는데 동의합니다. 그와 Reid가 설명하는 바와 같이, PGP 암호화를 사용하여 공개 전화 번호 같은 공개 키와 비공개 키를 가질 수 있습니다. 공개 키는 Twitter의 자서전, 명함, 웹사이트 및 저작물이 공개된 어느 곳에나 위치할 수 있지만, 비공개 키는 다른 민감한 정보와 마찬가지로 안전하게 저장되어야만 합니다. 정보원은 여러분의 비공개 키로만 잠금을 해제할 수 있는 공개 키를 사용하여 자신의 이메일을 암호화하여 정보를 전송할 수 있습니다. Kamphuis는 설치가 간단하고 적극적인 지원 커뮤니티를 보유하는 PGP의 오픈-소스 버전인 GNU Privacy Guard를 권장했습니다. 그는 파일, 데이터 및 하드 드라이브 암호화를 위해 그가 Silkie Carlo와 함께 발행하고 CIJ를 통해 출시된 "Information security for journalists"이라는 무료 eBook을 참고하라고 제안했습니다. 메일 제공 업체의 정체에 관계 없이 메세지 자체를 암호화하도록 선택하실 경우, 비밀번호와 함께 zip을 이용하시는 것이 좋으며, 7ZIP은 이를 수행하는데 권장되는 도구입니다.

- 기본으로 돌아 가기: 네, 이메일 보안 101로 돌아가는 것입니다 - 그러나 피싱 사기를 피하시기 바랍니다. 이메일의 "보낸 사람" 항목에 어떠한 오타가 없는지 살펴보세요; 누군가는 여러분께서 알고 계신 누군가를 사칭할 수 있습니다. 이메일 암호화에 대해 마지막으로 드릴 말씀이 있습니다: 염두해 두실 진짜 문제 중 하나는 심지어 암호화를 한 후에도 모든 것이 암호화되지 않는다는 것입니다. 수신자와 발신자의 이메일 주소, 제목 및 이메일 전송 날짜와 시간은 모두 공개 상태입니다. 첨부 파일과 메시지 자체만이 암호화되는 유일한 데이터입니다.

5. 마지막으로 남기고 싶은 말

이것들은 아마 제가 이 eBook을 준비하면서 말씀드리는 가장 급진적인 조언일 것입니다.

Micah Lee는 WIRE의 개인 정보 보호에 관해 인터뷰할 때 다음과 같이 언급했습니다: “컴퓨터가 해킹 당했다면, 게임이 끝난 것입니다. 온라인 통신을 중심으로 가상 샌드박스를 만드는 것이 시스템의 나머지 부분을 보호하는 좋은 방법입니다. Tor는 익명을 유지하는 멋진 브라우저입니다. 그러나 엔드포인트가 손상되면, 익명성도 손상됩니다. 정말로 익명으로 할 필요가 있다면, 정말로 보안을 철저히 하셔야 합니다”.

그리고 저널리스트인 Tony Loci는 Harvard의 Nieman 재단에 대한 국가간 조사 저널리즘의 미래를 다루는 eBook에 실린 기사에서 더 가혹한 언급을 했습니다: “일부 저널리스트, 컴퓨터 과학자 및 개인 정보 보호 옹호론자들은 너무 염려되어 리포터들에게 이메일 전송… 그리고 직접적인 인터뷰와 우편에 의존할 것을 추천합니다.”

저는 제가 여러분께서 이 바쁜 시대에 여러분과 여러분의 정보원의 안전을 지키기 위해 필요한 것과 수행하여야 할 것을 명확히 할 수 있는 정보를 수집하시는 데 도움이 되었기를 바랍니다.

6. 본 eBook의 출처 목록

- Security for journalists: How to keep your sources and your information safe

http://www.ire.org/blog/car-conference-blog/2016/03/12/security-journalists-how-keep-your-sources-and-you/ - Securing data, sources and yourself

http://www.ire.org/blog/car-conference-blog/2017/03/05/securing-data-sources-and-yourself/ - Surveillance and Security: Are reporters and news organizations doing enough to protect sources?

http://niemanreports.org/articles/surveillance-and-security/ - Muckraking Goes Global: The Future of Cross-Border Investigative Journalism

http://niemanreports.org/books/muckraking-goes-global-the-future-of-cross-border-investigative-journalism/ - The Ultimate Guide for Online Privacy

https://www.vpnmentor.com/blog/ultimate-guide-online-privacy/ - What Is a DNS Cache?

https://www.lifewire.com/what-is-a-dns-cache-817514 - How to Anonymize Everything You Do Online

https://www.wired.com/2014/06/be-anonymous-online/ - 19 ways to stay anonymous and protect your online privacy

https://www.extremetech.com/internet/180485-the-ultimate-guide-to-staying-anonymous-and-protecting-your-privacy-online - Edward Snowden explains how to reclaim your privacy

https://www.extremetech.com/internet/180485-the-ultimate-guide-to-staying-anonymous-and-protecting-your-privacy-online - Information security for journalists: staying secure online

https://www.journalism.co.uk/news/information-security-for-journalists-/s2/a562525/ - NSA targets the privacy-conscious

http://files.gendo.nl/presentaties/CIJ_Infosec&countersurv_4-07-2014.pdf - Obama DOJ formally accuses journalist in leak case of committing crimes

https://www.theguardian.com/commentisfree/2013/may/20/obama-doj-james-rosen-criminality - Your WhatsApp secrets are safe now. But Big Brother is still watching you…

https://www.theguardian.com/commentisfree/2016/apr/10/whatsapp-encryption-billion-users-data-security - Obama Pursuing Leakers Sends Warning to Whistle-Blowers

http://www.bloomberg.com/news/2012-10-18/obama-pursuing-leakers-sends-warning-to-whistle-blowers.html - 6 encryption mistakes that lead to data breaches

https://www.crypteron.com/blog/the-real-problem-with-encryption/?gclid=Cj0KEQiA9P7FBRCtoO33_LGUtPQBEiQAU_tBgDgBzD9wIXv94vwhj3qwhc6ewEYY

eyjIeiXtMQiwF3caAsFn8P8HAQ

다른 사람을 도울 수 있습니다! Facebook 또는 Tweet에서 공유하려면 클릭하십시오!

귀하가 방문한 사이트에 귀하의 정보가 표시되고 있습니다!

귀하의 IP 주소:

귀하의 위치:

귀하의 인터넷 서비스 제공자:

위 정보로 추적, 맞춤 광고 표시, 귀하의 온라인 활동 감시까지 가능합니다.

VPN으로 방문한 사이트에 위 정보들을 감출 수 있으며, 이로써 상시로 보호를 받을 수 있습니다. 직접 테스트를 진행한 총 350개 업체 중 1위를 차지한 ExpressVPN은 자신있게 추천하는 서비스입니다. 군사급 암호화와 프라이버시 기능으로 디지털 보안을 보호할 수 있는 것은 물론, 현재 49% 할인을 진행하고 있습니다.

댓글 달기

%%이름%%님, 댓글을 남겨주셔서 감사합니다!

48시간 이내에 모든 댓글이 진짜인지 그리고 불쾌감을 주지 않는지 확인합니다. 그 동안 이 내용을 자유롭게 공유하십시오.

이 글을 개선할 수 있는 방법에 대해 의견을 남겨 주세요. 여러분의 피드백이 중요합니다!