IP 누출 - VPN이 작동하는지 확인하는 방법

실제 IP 주소와 온라인 활동을 숨겨줄 것이라고 생각하며 시장 최고의 VPN을 사용하고 계실 수도 있지만, VPN을 사용한다고 해서 익명성이 보장되는 것은 아닙니다. 시스템과 서버는 끊임없이 여러 모로 소통하기 때문에, IP 또는 DNS가 표시 될 수 있는 경우가 많습니다. 정보와 신원을 안전하게 숨긴 채로 유지하려면, 시스템이 IP 또는 DNS 누출에 취약하지 않은지 확인해야 합니다.

DNS 및 IP 누출을 이해하려면, 먼저 인터넷의 작동 원리를 이해해야 합니다.

모든 웹사이트에는 IP 주소라는 식별 코드가 주어집니다. 그러나 숫자 조합보다는 도메인명을 입력하는 것이 훨씬 쉽기 때문에, DNS(Domain Name Service) 서버는 이러한 사용자 친화적인 도메인명을 IP 주소로 변환합니다. 그리고 사용자의 웹 브라우저가 웹사이트에 대한 요청을 받으면, 도메인명을 해당 IP 주소로 변환하는 DNS 서버로 이동합니다. 이를 DNS 네임 리솔루션이라고합니다.

운영 체제가 리솔루션을 위해 어디로 이동할 지를 결정하는 데는 순서가 있습니다(예를 들어, DNS 서버, 호스트 파일, Netbios 등). 이 주제는 매우 광범위하며 다른 논의 주제입니다. 여러분께서 알아두실 점은 운영 체제가 도메인 네임 리솔루션을 위해 이동하는 곳이 중요하다는 점입니다. VPN을 사용하면, DNS 리솔루션이 VPN 제공 업체가 구성한 서버를 통해 이루어져야 합니다. 그러나 불행히도, 항상 그런 것은 아닙니다. 누군가가 DNS 리솔루션 요청이 이루어진 IP 주소를 결정할 수 있다면, VPN을 사용하는 이유가 모두 쓸모없게 됩니다. 마찬가지로, 제 3 자가 사용자의 DNS 요청을 도청할 수 있는 경우(중간자 공격을 생각해보세요), 그들은 사용자가 사용자 지정 DNS 서버를 사용하더라도 사용자의 정보를 확인할 수 있습니다. 이를 막기 위해, 시스템 트래픽을 DNS 서버로 암호화하는 DNSCrypt를 사용해야 합니다. 다음은 다양한 유형의 DNS 및 IP 누출을 방법입니다:

1. 브라우저에서의 IP 주소 누출

이 방법은 WebRTC가 사용자의 IP 주소를 누출하는 가장 일반적인 시나리오 중 하나입니다. WebRTC란 정확히 무엇일까요? WebRTC란 확장 프로그램이나 플러그인을 사용하지 않고도 채팅 및 P2P 파일 공유와 같은 애플리케이션이 작동할 수 있게 해주는 API입니다. 그러나 함정이 있습니다. (Chrome 및 Firefox와 같은) WebRTC를 지원하는 브라우저는 STUN 서버(NAT를 위한 세션 횡단 유틸리티)를 활용하여 외부 네트워크 주소를 가져옵니다. 사용자의 실제 IP 주소를 알고 싶어하는 웹사이트는 STUN 서버에 UDP 요청을 하기 위해 매우 쉽게 숨겨진 코드를 설정할 수 있으며, STUN 서버는 이러한 요청을 모든 사용 가능한 네트워크 인터페이스로 라우팅합니다.

이 경우, 사용자의 실제 IP 주소와 VPN IP 주소가 모두 공개되는 데, 몇 줄의 자바스크립트 코드만으로도 이를 수행할 수 있습니다. 이러한 요청은 일반적인 HTTP 요청과 같지 않기 때문에 개발자 콘솔이 이를 감지 할 수 없으며 브라우저 플러그인가 이러한 광고 유형을 확실하게 차단할 수 없다는 사실(그렇게 광고한다 하더라도)은 이 상황을 더욱 악화시킵니다. 이러한 취약성을 해결하는 올바른 방법은 다음과 같습니다:

- VPN 외부에서 요청 할 수 없도록 적절한 방화벽 규정을 설정하세요.

- 지원되는 브라우저에서 WebRTC를 비활성화하세요. Firefox와 Chrome에는 이를 비활성화하는 여러 가지 방법이 있습니다. 온라인에서 이용 가능한 많은 튜토리얼을 참조하세요.

2. VPN에서의 IP 주소 누출

가장 좋은 VPN 제공 업체는 자체 전용 DNS 서버를 갖고 있습니다. 정보가 위험에 노출 될 수 있으므로 절대로 ISP가 제공하는 DNS 서버에 의존해서는 안됩니다. Google에서 제공하는 것과 같은 공용 DNS 서버를 사용할 수도 있지만, 유료 VPN을 구입하신 경우 제공되는 전용 DNS 서버를 사용하세요.

VPN이 누출을 일으킬 수 있는 또 다른 방법은 VPN이 IPv6을 지원하지 않는 경우입니다. 모르는 분들을 위해 말씀드리자면, IPv4는 32 비트 어드레싱을 사용하는 프로토콜로 전 세계적으로 사용 가능한 고유 공용 IP 수는 2^32 개 뿐입니다. 그리고 인터넷의 전례없는 성장으로 이러한 주소가 거의 다 소모되었기 때문에, IPv6가 도입되었습니다. 이는 128 비트 어드레싱을 사용하므로 사용 가능한 IP 주소의 수가 훨씬 더 큰 2^128 개입니다.

불행하게도, 이 새로운 프로토콜을 취하기에 세계는 너무 느립니다. 일부 대형 웹사이트는 이러한 프로토콜을 모두 지원하며 클라이언트 시스템마다 적절한 채널을 제공합니다. 문제는 VPN이 IPv6을 지원하지 않고 문제를 해결하는 대신 맹목적으로 무시하는 경우에 발생합니다. 이 경우, IPv4만 지원하는 웹사이트에 대해서는 VPN이 정상적으로 작동하고 모든 것이 괜찮습니다. 그러나, IPv6 지원 웹사이트의 경우 사용자의 VPN이 요청을 터널링하지 못하기 때문에 브라우저가 VPN 외부에 무방비로 노출 된 요청을 보내 실제 IP 주소를 취약하게 만듭니다. 이러한 종류의 취약성을 해결하시려면 다음을 따라주세요:

- 전용 DNS 서버와 내장 DNS 누출 방지 기능을 제공하는 VPN을 사용하세요.

- IPv6을 지원하거나 적어도 이 문제를 해결할 수 있는 (OS에서 비활성화하는 등) VPN을 사용하세요.

- OS에서 직접 수동으로 IPv6을 비활성화하세요.

3. 운영 체제에서의 DNS 누출

사용자의 운영 체제 또한 IP 및 DNS 누출의 원인이 될 수 있습니다. 가장 일반적으로 사용되는 OS - Windows에 관해서 이야기해봅시다. 사람들이 Microsoft 제품을 좋아하거나 싫어하는 것과 상관없이, 사실 대부분의 사람들이 Windows OS를 사용합니다. 그러나, Windows에서 VPN을 사용할 때 주의해야 할 몇 가지 미묘한 차이가 있습니다.

일반적으로, DNS 리솔루션은 모든 운영 체제에서 특정 순서로 수행됩니다. 예를 들어, DNS 맵핑을 지정할 수 있는 HOST 파일이 있는 경우, 사용자의 OS는 먼저 이 로컬 매핑을 사용하여 요청을 해결하려고 합니다. 이것을 사용할 수 없는 경우 구성된 DNS 서버로, 이것도 실패하면 Netbios로 이동합니다. DNS 서버의 경우에도, 구성 할 수 있는 선호 서버 목록이 있습니다. 따라서, 가장 우선 순위인 DNS 서버가 요청을 해결할 수 있는 경우, Windows는 다른 서버를 참조하지 않습니다. 그러나 Windows 10의 경우, 모든 네트워크 어댑터에 요청을 보내고 DNS 서버가 먼저 응답하는 경우 해당 결과를 받아들입니다. 즉, VPN에 연결되어 있어도 DNS 리솔루션 요청이 여전히 ISP의 서버로 이동하여 완전히 취약해질 수 있습니다.

Windows 사용 시 고려해야 할 또 다른 사항은 위에서 말씀드린 IPv6 주소입니다. Windows는 Teredo 터널링을 사용하여 여전히 IPv4 네트워크에 있고 기본 IPv6 지원을 제공하지 않는 호스트를 위해 IPv6 주소를 지원합니다. 이는 DNS가 VPN 네트워크 외부로 누출 될 수 있다는 것을 의미합니다. 이러한 누출을 방지하시려면 다음을 따라주세요:

- Teredo 터널링을 비활성화하세요.

- 그룹 정책 편집기에서 스마트-멀티 홈 네임 리솔루션을 비활성화하여 Windows 10 최적화를 해제하세요. Windows 10 홈 기본에는 그룹 정책을 편집 할 수 있는 옵션이 없음을 참조하시기 바랍니다.

누출 감지 방법

다양한 DNS 및 IP 누출 방법을 알아봤으므로 이제 이러한 문제에 취약한 지의 여부를 식별할 수 있는 도구에 대해 이야기해봅시다. 온라인에는 DNS 또는 IP 누출 여부를 신속하게 확인할 수 있는 웹사이트가 많이 있습니다. 대부분의 경우, 다음과 같은 단계를 따르는 것이 일반적입니다:

- VPN 연결을 끊고 테스트 웹사이트로 이동하세요. 공개 IP 및 DNS 서버 주소를 메모하세요.

- VPN을 연결하고 다시 웹사이트로 이동하세요. 메모해 둔 IP 또는 DNS 서버가 표시되어서는 안됩니다. 만약 표시됐다면, 설명 된 접근법을 이용하여 이를 해결해야 합니다.

저희의 IP 누출 테스트를 이용하여 IP 누출을 확인하세요.

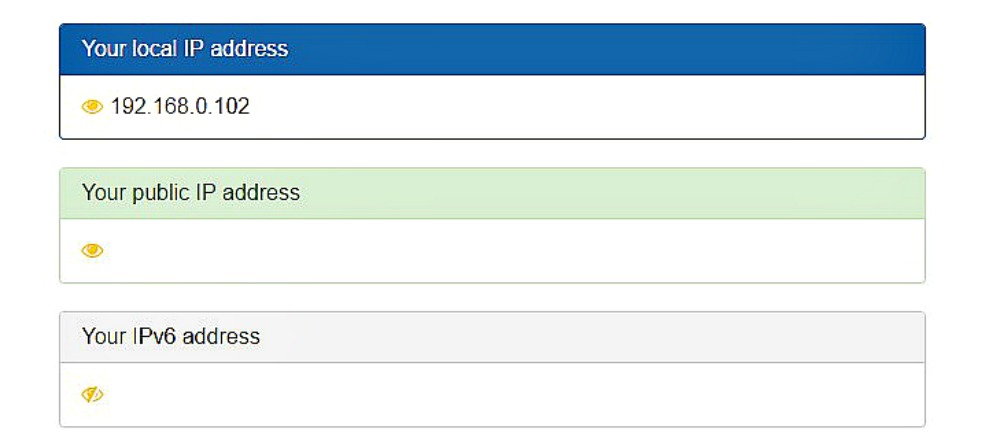

하단은 WebRTC 누출을 테스트하는 vpnmentor.com의 스크린샷입니다. 공용 IP 주소 섹션에는 아무 것도 표시되지 않았으므로, 브라우저는 WebRTC 누출에 취약하지 않은 것입니다.

이제 IP 및 DNS 누출로부터 자신을 보호하는 방법을 아셨으니, 익명으로 안전하게 웹 브라우징을 하시기 바랍니다.

VPN 유출 막는 방법 – 테스트된 VPN 사용하기

우리는 수백 개의 VPN을 보안, 속도, 그리고 당연하게도 유출에 대해서 테스트하였다. 목록 내 VPN들은 유출되어 위험한 상황을 만들지 않는다고 보장할 수 있다(전체 목록을 확인하고 싶다면 여기를 클릭하자).

이 글을 개선할 수 있는 방법에 대해 의견을 남겨 주세요. 여러분의 피드백이 중요합니다!